Enhancing Phishing Detection: A Novel Hybrid Deep Learning Framework for Cybercrime Forensics

Enhancing Phishing Detection: A Novel Hybrid Deep Learning Framework for Cybercrime Forensics

Enhancing Phishing Detection: A Novel Hybrid Deep Learning Framework for Cybercrime Forensics

Boyang Yu1, Fei Tang1, Daji Ergu1, Rui Zeng2, Bo Ma1, and Fangyao Liu1

1College of Electronic and Information, Southwest Minzu University, Chengdu, China

2College of Pharmacy, Southwest Minzu University, Chengdu, China

Corresponding author: Fangyao Liu (FLIU028@163.COM)

Situs web berbahaya menghadirkan ancaman besar terhadap keamanan dan privasi individu yang menggunakannya

internet. Pendekatan tradisional untuk mengidentifikasi situs-situs berbahaya ini sulit untuk diseimbangkan

strategi serangan yang berkembang. Dalam beberapa tahun terakhir, model bahasa telah muncul sebagai solusi potensial

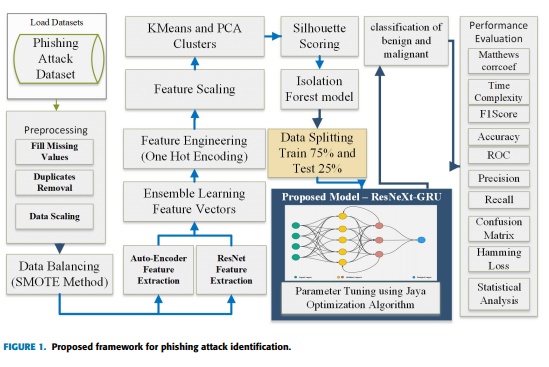

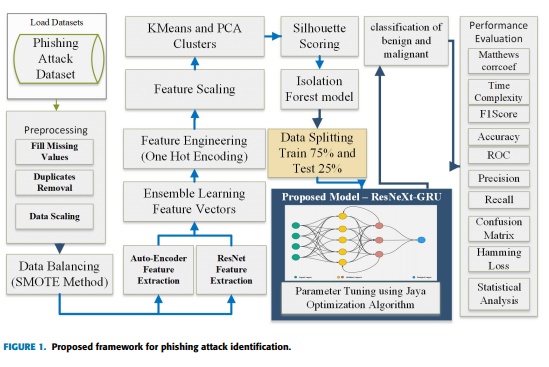

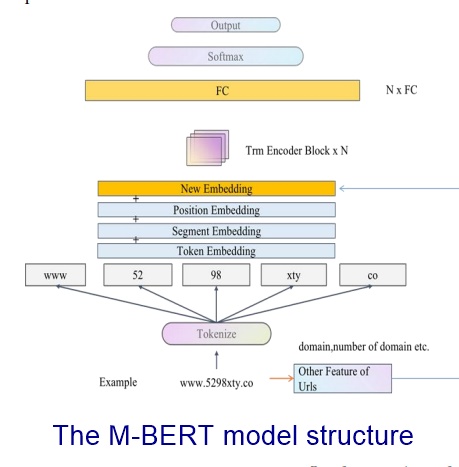

secara efektif mendeteksi dan mengkategorikan situs web berbahaya. Penelitian ini memperkenalkan novel BiDirectional

Model Representasi Encoder dari Transformers (BERT), berdasarkan arsitektur encoder Transformer,

dirancang untuk menangkap karakteristik terkait dari alamat web berbahaya. Selain itu, bahasa berskala besar

model digunakan untuk pelatihan, penilaian kumpulan data, dan analisis interpretabilitas. Hasil evaluasi

menunjukkan efektivitas model bahasa besar dalam mengklasifikasikan situs web berbahaya secara akurat,

mencapai tingkat presisi yang mengesankan sebesar 94,42%. Performa ini melampaui bahasa yang ada

model. Selain itu, analisis interpretabilitas menyoroti proses pengambilan keputusan model,

meningkatkan pemahaman kita tentang hasil klasifikasinya. Kesimpulannya, model BERT yang diusulkan, dibangun

pada arsitektur encoder Transformer, menunjukkan kinerja yang kuat dan kemampuan interpretasi dalam identifikasi

dari situs web berbahaya. Ini menjanjikan sebagai solusi untuk meningkatkan keamanan pengguna jaringan dan melakukan mitigasi risiko yang terkait dengan aktivitas online berbahaya.

source: IEEE

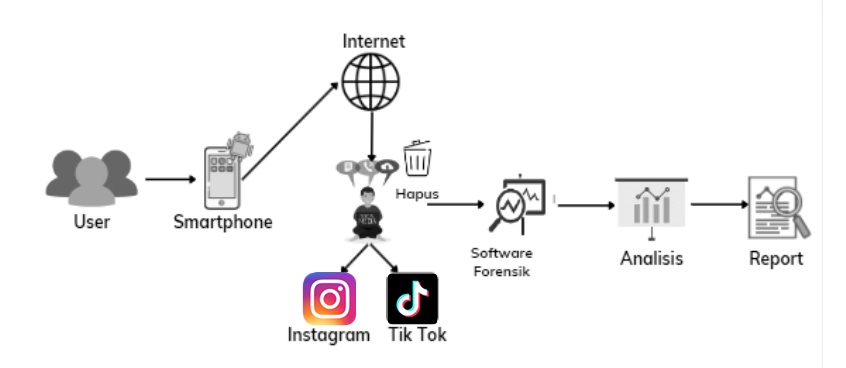

PDF Analisis Forensik Pada Instagram dan Tik Tok Dalam Mendapatkan Bukti Digital Dengan Menggunakan Metode NIST 800-86

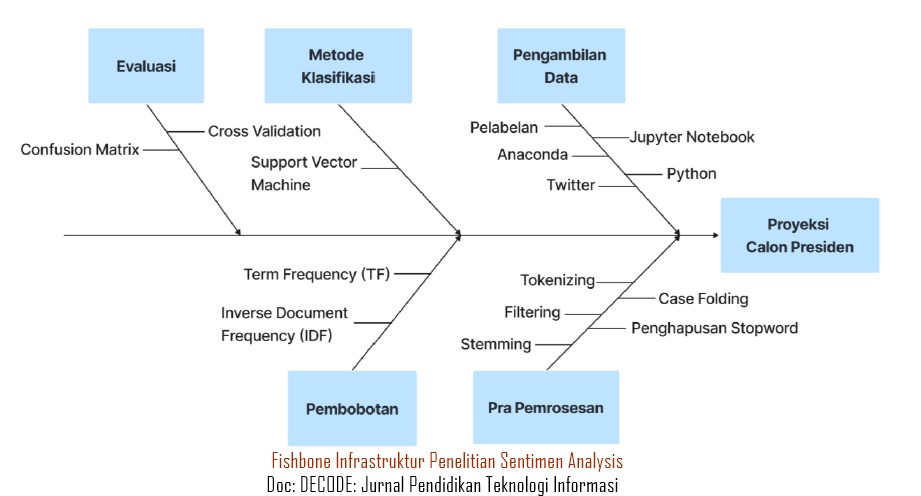

Analisis Sentimen Pada Proyeksi Pemilihan Presiden 2024 Menggunakan Metode Support Vector Machine

Oleh: Asno Azzawagama Firdaus, Anton Yudhana , Imam Riadi

DECODE: Jurnal Pendidikan Teknologi Informasi

Indonesia menganut sistem demokrasi dan Pemilihan Umum sebagai penerapan dari sistem tersebut. Pemilihan Presiden dan Wakil Presiden dilaksanakan tahun 2024 dan isu tersebut menjadi fokus perbincangan publik. Calon-calon dan koalisi pengusung terus melakukan kampanye politik secara tradisional maupun melalui media sosial. Twitter menjadi platform media sosial yang banyak digunakan oleh masyarakat untuk membicarakan isu Pemilihan Presiden. Keberpihakan masyarakat dapat diketahui pada diskusi yang ada di Twitter, namun diperlukan pembelajaran komputer yang mampu mengklasifikasi sentimen tersebut. Analisis sentimen digunakan sebagai salah satu teknik untuk mengklasifikasi sentimen masyarakat di Twitter tentang isu Pemilihan Presiden. Metode yang digunakan yaitu Support Vector Machine (SVM) untuk klasifikasi teks. Didapatkan hasil sentimen berdasarkan tiga dataset kandidat yang dipilih, yaitu anies baswedan 65,62%, ganjar pranowo 73,58%, dan prabowo subianto 66,34%. Hasil akurasi metode yang dimiliki oleh ketiga dataset yaitu anies baswedan 73%, ganjar pranowo 79% dan prabowo subianto 79%. Berdasarkan wordcloud popularitas kata yang muncul di Twitter dengan pembahasan Presiden 2024 secara berturut-turut adalah “prabowo subianto”, “presiden ri”, “calon presiden”, “ganjar pranowo”, hingga “anies baswedan”.

Kata kunci: pemilihan; sentiment; support vector machine; twitter.

Sumber: pdf

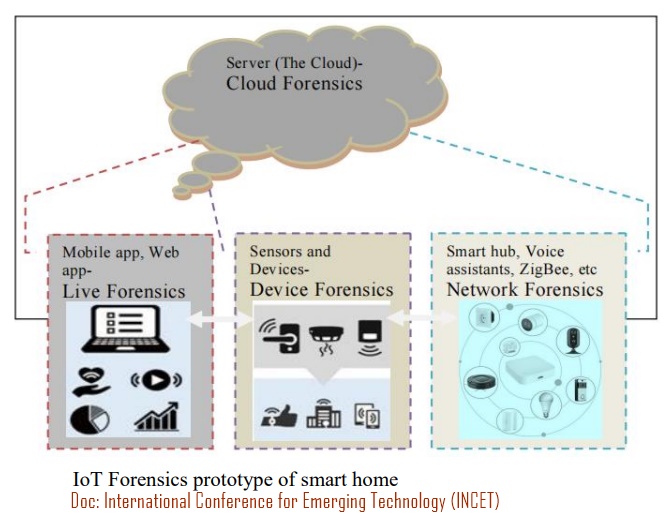

Forensics in the Internet of Things: Application Specific Investigation Model, Challenges and Future Directions

by: MN Alam, T Sabo, MS Kabir

2023 4th International Conference for Emerging Technology (INCET)

Belgaum, India. May 26-28, 2023

The Internet of things (IoT) has already shaped avast network to share information among things and devices. Ithas numerous benefits for the business, consumers, medical, and many more areas. Despite IoT’s evolution and potential, it has several technical complexities and challenges to deploy. Technical challenging includes hardware, software, application framework, and communication standards and protocols. Moreover, other challenges include security, privacy, and safety. Cybercrime is a common issue in the network world and this opportunity has increased in the IoT base systems. It becomes difficult to

investigate due to Internet of Things base systems that have increased complexity as the numerous IoT devices and

ecosystems. As there are billions of devices connected to the internet as a result cyber criminals quickly attack the systems

over the network. Identifying such crimes is difficult to trace in the IoT base application. Digital forensic investigation is not the

complete solution in the IoT base systems investigation as the IoT systems work based on a different stage. In this paper, we have presented application specific investigation model to trace the IoT base systems attacker and also identified challenges of this investigation and the future direction of the IoT forensic.

Keywords— Internet of Things, Cybercrime, IoT Forensic, Digital forensic investigation

Source : pdf

Read more related link

Analisis Bukti Digital Facebook Messenger Menggunakan Metode NIST

Ekstraksi ciri metode Gray Level Co-Occurrence Matrix (GLCM) dan Filter Gabor untuk klasifikasi citra batik pekalongan

Ekstraksi ciri metode Gray Level Co-Occurrence Matrix (GLCM) dan Filter Gabor untuk klasifikasi citra batik pekalongan

by RA Surya, A Fadlil, A Yudhana

Jurnal Informatika …, ejournal.poltektegal.ac.id

Batik merupakan warisan budaya Indonesia yang harus kita jaga dan lestarikan. Proses melestarikannya yaitu dengan pendataan identitas batik tersebut secara komputerisasi. Proses tersebut diawali dengan pengenalan pola untuk mencari informasi dari citra batik tersebut menggunakan proses ekstraksi ciri dengan metode GLCM (Gray Level Co-Occurrence Matrix) dan Filter Gabor, kemudian proses klasifikasi menggunakan Jaringan Syaraf Tiruan. Penelitian ini membuat sistem ekstraksi ciri citra batik yang akan digunakan untuk proses selanjutnya yaitu klasifikasi yang dapat digunakan untuk pendataan citra batik, khususnya batik Pekalongan. Pada penelitian ini proses pengumpulan data melalui tiga cara, yaitu observasi, wawancara dan studi pustaka. Dalam pengimplementasiannya menggunakan Matlab 2010a. Pengujian menggunakan empat sampel citra batik tradisional Pekalongan, setiap citra dibagi menjadi beberpa bagian dan selanjutnya diuji dengan metode tersebut. Hasil penelitian ini telah menghasilkan beberapa niai metode GLCM dan hasil citra proses ekstraksi ciri metode Filter Gabor yang dapat digunakan untuk proses klasifikasi citra batik.

System and method to detect threats to computer based devices and systems

System and method to detect threats to computer based devices and systems

by MAR Schmidtler, G Dalal, T Kovalev

US Patent 10,284,570, Google Patents

Aspects of the present disclosure relate to systems and methods for detecting a threat of a computing system. In one aspect, a plurality of instances of input data may be received from at least one sensor. A feature vector based upon at least one instance of the plurality of instances of input data may be generated. The feature vector may be sent to a classifier component, where a threat assessment score is determined for the feature vector. The threat assessment score may be determined by combining information associated with the plurality of instances of input data. A threat assignment may be assigned to the at least one instance of data based on the determined threat assessment score. The threat assignment and threat assessment score may be disseminated.

by V. S. K. Reddy, I. Nagaraju, Mantri Gayatri, R. R, Dileep P, Revathy P

In the progress of digital era, there is a significant rise in the number of security flaws that are the result of assaults by malicious software, sometimes known as malware. Malware detection is still a popular area of study owing to the fact that a significant number of computer users, organizations, and governments have been impacted by the exponential development in malicious software assaults. These detection methods rely on malware signatures and behavioral patterns. Recent malwares make use of metamorphic, polymorphic, and other evasive strategies to rapidly modify their behavior and produce a huge number of new malwares. These tactics allow the malware to avoid detection. Recent years have seen an increase in the use of Machine Learning Algorithms (MLA) for the purpose of effective malware analysis. The majority of these newly discovered malwares are variations of previously discovered malware. However, the conventional models failed to classify the different types of malwares and resulted in poor classification performance. So, this work focused on implementation of Malware Detection and Classification (MDC-Net). Initially, dataset preprocessing is performed to remove the missing symbols, unknown data from MALIMG dataset. Then, convolutional neural network (CNN) model is used for extraction malware class dependent, and malware class specific features. Finally, Extreme Learning Machine (ELM) model trained with the CNN features. So, the ELM model can capable of classifying the various malware classes from every new data. The MDC-Net resulted in superior performance than existing approaches in terms various metrics.

Analisis Bukti Digital Facebook Messenger Menggunakan Metode Nist

Analisis Bukti Digital Facebook Messenger Menggunakan Metode Nist

by A Yudhana, I Riadi, I Anshori

IT Journal Research and …, migrasi.journal.uir.ac.id

Facebook Messenger menjadi media sosial yang populer kedua setelah Whatsapp di tahun 2017. Meningkatnya jumlah pengguna Facebook Messenger tentu membawa dampak positif dan negatif, salah satu efek negatifnya adalah beberapa orang yang menggunakan Facebook Messenger melakukan kejahatan digital. Jika sebuah smartphone android menjadi bukti dalam kasus pidana dan Facebook Messenger terinstall di smartphone tersebut, maka pada aplikasi ini bukti digital dapat diidentifikasi dan dapat diharapkan menjadi pilihan untuk membantu penegakan hukum dalam mengungkap kejahatan digital. Proses identifikasi berdasarkan proses forensic mobile yang berdasarkan metode NIST (National Institute of Standards Technology). NIST memiliki panduan kerja baik itu kebijakan dan standar untuk menjamin setiap examiner mengikuti alur kerja yang sama sehingga pekerjaan mereka terdokumentasikan dan hasilnya dapat di ulang (repeatable) dan dapat dipertahankan (defendable). Penelitian ini menjelaskan gambaran umum bagaimana teknik-teknik yang dapat digunakan untuk mengembalikan bukti digital berupa text,gambar, dan audio pada Facebook Mesenger yang ada di Smartphone Android.

[1] R. Umar, A. Yudhana, and M. Faiz, “Analisis Kinerja Metode Live Forensics Untuk Investigasi Random Access Memory Pada Sistem Proprietary,” no. April, 2017.

[2] A. Yulianti, M. Zulhelmi, D. Suryani, “Aplikasi Legalitas Surat Izin Mengemudi ( SIM ) Berbasis Mobile ( Studi Kasus : Polisi Resort Rengat ),” IT Journal Research and Development, vol. 2, no. 2, pp. 34–44, 2018.

[3] I. Riadi and R. Umar, “Identification Of Digital Evidence On Android’s Blackberry Messenger Using NIST Mobile Forensic Method” International Journal of Computer Science and Information Security (IJCSIS)., vol. 15, no. 5, pp. 3–8, 2017.

[4] C. Anglano, “Forensic analysis of WhatsApp Messenger on Android smartphones,” Digit. Investig., vol. 11, no. 3, pp. 1–13, 2014.

[5] I. Riadi, A. Fadlil, and A. Fauzan, “Evidence Gathering and Identification of LINE Messenger on Android Device,” IJCSIS, vol. 16 no. 5 May, pp. 1–6, 2018.

[6] I. R. Nuril Anwar, “Analisis Investigasi Forensik WhatsApp Messenger Smartphone Terhadap WhatsApp Berbasis Web,”, JITEKI, vol. 3, no. June, pp. 1–10, 2017.

[7] R. Umar, I. Riadi, and G. maulana Zamroni, “A Comparative Study of Forensic Tools for WhatsApp Analysis using NIST Measurements,” Int. J. Adv. Comput. Sci. Appl., vol. 8, no. 12, pp. 69–75, 2017.

[8] I. Riadi, J. Eko, A. Ashari, and S. Subanar, “Internet Forensics Framework Based-on Clustering,” Int. J. Adv. Comput. Sci. Appl., vol. 4, no. 12, pp. 115–123, 2013.

[9] M. A. Zulkifli and U. A. Dahlan, “Live Forensics Method for Analysis Denial of Service ( DOS ) Attack on Routerboard,” Int. J. Comput. Appl., vol. 180, no. 35, pp. 23–30, 2018.

[10] A. Mahajan, M. S. Dahiya, and H. P. Sanghvi, “Forensic Analysis of Instant Messenger Applications on Android Devices,” Int. J. Comput. Appl., vol. 68, no. 8, pp. 38–44, 2013.

[11] M. Kukuh, I. Riadi, and Y. Prayudi, “Forensics Acquisition and Analysis Method of IMO Messenger,” Int. J. Comput. Appl., vol. 179, no. 47, pp. 9–14, 2018.

[12] J. Fahana, R. Umar, and F. Ridho, “Pemanfaatan Telegram Sebagai Notifikasi Serangan untuk Keperluan Forensik Jaringan,” Query J. Inf. Syst., vol. 1, no. 2, pp. 6–14, 2017.

[13] R. A. Putra, A. Fadlil, and I. Riadi, “Forensik Mobile Pada Smartwach Berbasis Android,” JURTI, vol. 1, no. 1. pp. 41–47, 2017.

[14] Faiz Albanna, Imam Riadi, “Forensic Analysis of Frozen Hard Drive Using Static Forensics Method”, International Journal of Computer Science and Information Security (IJCSIS), Vol. 15, No. 1, January 2017.

[15] I. Riadi, R. Umar, and A. Firdonsyah, “Identification Of Digital Evidence On Android ’ s,” IJCSIS, vol. 15, no. 5, pp. 3–8, 2017.

[16] R. Umar, I. Riadi, and G. M. Zamroni, “Mobile forensic tools evaluation for digital crime investigation,” Int. J. Adv. Sci. Eng. Inf. Technol., vol. 8, no. 3, 2018.

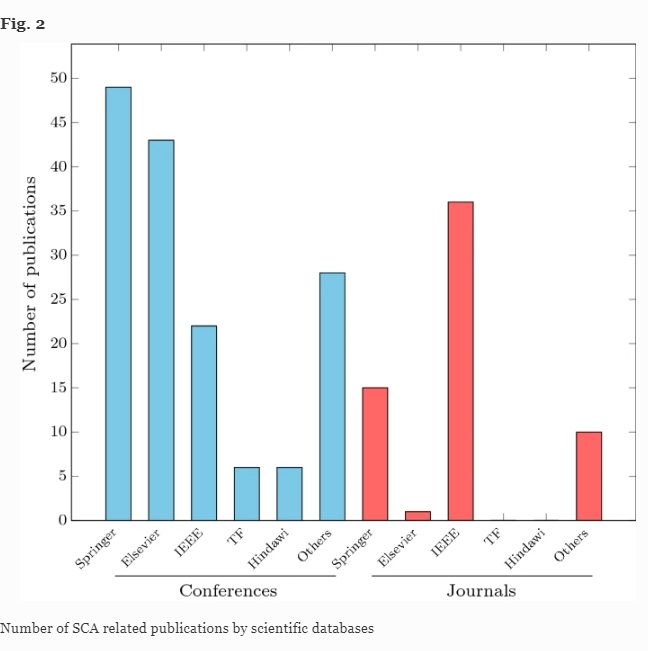

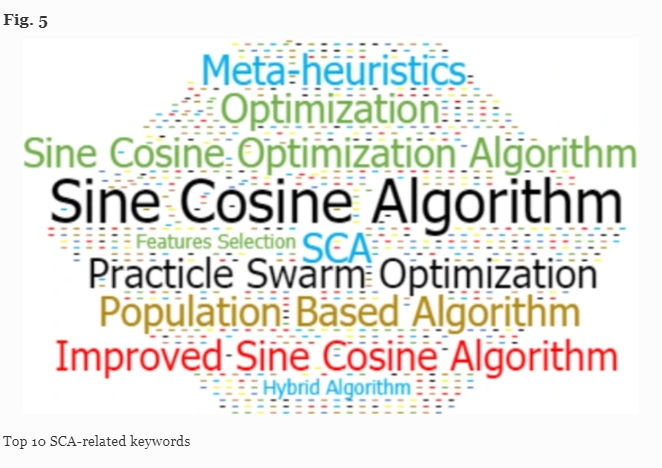

by: Asma Benmessaoud Gabis, Yassine Meraihi, Seyedali Mirjalili & Amar Ramdane-Cherif

Artificial Intelligence Review

Sine Cosine Algorithm (SCA) is a recent meta-heuristic algorithm inspired by the proprieties of trigonometric sine and cosine functions. Since its introduction by Mirjalili in 2016, SCA has attracted great attention from researchers and has been widely used to solve different optimization problems in several fields. This attention is due to its reasonable execution time, good convergence acceleration rate, and high efficiency compared to several well-regarded optimization algorithms available in the literature. This paper presents a brief overview of the basic SCA and its variants divided into modified, multi-objective, and hybridized versions. Furthermore, the applications of SCA in several domains such as classification, image processing, robot path planning, scheduling, radial distribution networks, and other engineering problems are described. Finally, the paper recommended some potential future research directions for SCA.

sourve: https://link.springer.com/article/10.1007/s10462-021-10026-y

Kampus 4

Jalan Ahmad Yani (Ringroad Selatan) Tamanan, Banguntapan, Bantul, Yogyakarta 55166

Telepon : (0274) 563515, 511830, 379418, 371120

Faximille : 0274-564604

Email : prodi[at]tif.uad.ac.id

Daftar di UAD dan kembangkan potensimu dengan banyak program yang bisa dipilih untuk calon mahasiswa

Informasi PMB

Universitas Ahmad Dahlan

Telp. (0274) 563515

Hotline PMB

S1 – 0853-8500-1960

S2 – 0878-3827-1960

© 2021-2023 Program Studi Informatika | Home |